数据采集与监视控制(SCADA)和企业网络的分离

日期:2007-9-20 20:51:23 来源:本站整理

点击: 作者:未知

点击: 作者:未知

点击【 大 中 小 】放大字体.

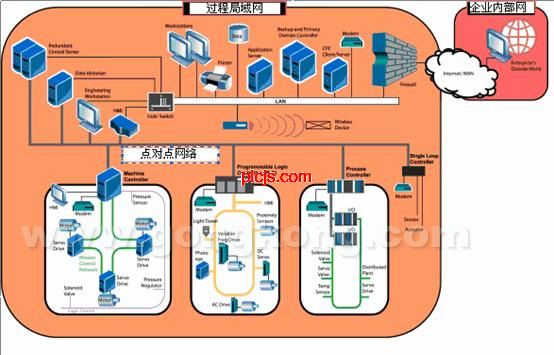

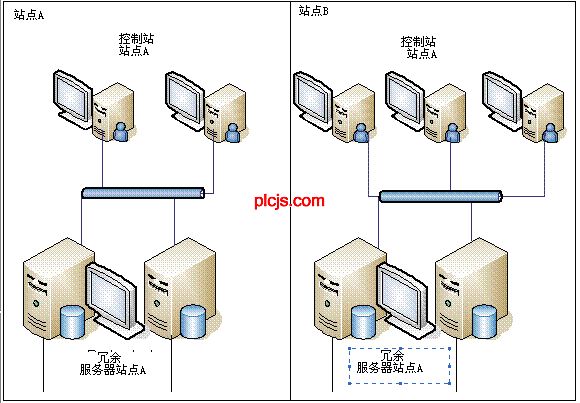

| 来源:automation WWW_PLC※JS_COM-PLC-技.术_网(可编程控※制器技术门户) In recent years, utility companies have undergone great changes in the way they run their businesses. The pressure to increase profits and reduce expenses has them integrating their SCADA systems with their business networks to streamline operations. The popularity of the Internet has customers requesting online access to their accounts as well as online bill payment, further increasing network exposure. In addition, utility companies have reduced costs by leveraging the Internet to facilitate core business operations such as outage management and procurement. WWW_PLCJS@_COM%-PLC-技.术_网 WWW_PLC※JS_COM-PmLC-技.术_网 近年来,许多公用事业公司在经营过程中经历了一些具大的变化。减少开支并且增开利润的压力迫使他们将带有企业网络的SCADA(数据采集与监视控制,下略)系统集成到流水线操作当中。互联网的普及使得客户要求在线访问他们的账户以及在线支付账单,进一步加大与网络的接触。此外,公用事业公司使用互联网来促进核心业务(如停电管理和采购)以达到削减成本的目的。 WWW_PLCJ-S_COM-PLC-技.术_网(可-编程控-制器技术-门户) WWW_PLCJS@_COM%-PLC-技.术_网 2003年8月的大规模停电使公众更加关注故意停电的可能性。结果,北美电力可靠性协会(NERC)设立了《紧急行动标准1200》。这一行动的目的是为了确保所有负责北美大部分电力系统可靠性的实体能够鉴别和保护控制或可能影响大部分电力系统可靠性的关键网络设备。2004年,北美电力可靠性协会(NERC)发行了《紧急行动标准1200》的修正补编版,这份标准对控制区和可靠性协调员仍然具有强制性。所有的控制区和可靠性协调员必须填写并且提交相应区域的自我认证更新表格,以显示其在2005年第一季度的遵守程度或者与网络安全标准要求不符合的程度。 WWW_PLC※JS_COM-PmLC-技.术_网 WWW_PLC※JS_COM-PLC-技.术_网(可编程控※制器技术门户) 此外,全球恐怖主义让公众和媒体关心公用事业公司重要基础设施和SCADA系统的安全性。尽管公众有所恐慌,但是公用事业公司没有任何理由去放弃由集成SCADA系统和因特网优势带来的巨大利益。威胁可能是真实的,但幸运的是保护SCADA系统的措施是相对容易的。 WWW※PLCJS_COM-PL#C-技.术_网(可编※程控※制器技术门户) 或许,对公用事业公司构成最大危险的是对更高安全性的需要程度缺乏一个认识。许多控制关键公用事业(如煤气,电力和水)的公共和私人公司从来没有想到他们会成为网络攻击的目标,而现在他们必须采取措施,提高网络安全。尽管有许多公用事业公司定期对他们的SCADA系统进行风险评估,但仍然有太多公用事业公司不做这方面的工作。他们开始依靠紧密集成的数字化信息系统却没有充分认识网络攻击的潜在影响。 W1WW_P4LCJS_COM-PLC-技.术_网 W1WW_P4LCJS_COM-PLC-技.术_网 按照惯例,SCADA系统是于其它系统隔开的,独立于网络来运作。在意识到可能的网络袭击之前,这种隔离似乎提供了所有SCADA系统所需要的保护。它们大多是专有系统,凭着这种有限的接入路径和复杂编码,非常少人会有能力去访问他们来发动攻击。然而,随着时间的推移,它们被集成到大公司的网络中,作为充分利用其有价值的数据、提高工厂效率的一个手段。 WW.W_PLCJS_COM-PLC-技.术_网 P.L.C.技.术.网——可编程控制器技术门户 保护你的SCADA网络 W1WW_P4LCJS_COM-PLC-技.术_网 第一步 WWW_PLCJS※COM-PLC-技×术_网(可编程控※制器技术门户) 保护SCADA系统安全性的第一步是建立一个书面安全政策,作为保护企业网络的一个重要组成部分。政策的不到位使公司暴露于攻击、收入损失和法律诉讼之中。一个安全政策也应当是一个“活”的文件,而不是一个一成不变的硬性政策。管理团队需要描述出明确并且可理解的宗旨、目标、规则和正规的程序,以确定计划的整体状况和结构。 WWW.PLCJS.COM——可编程控制器技术门户 关键人员(如高级管理人员、IT部门、人力资源和法律部门)都应该列入规划。它也应当包括以下主要内容: WWcW_PLCJS_COM-PLC-技.术_网 •那些受政策影响的角色和责任; plcjs.技.术_网 •允许和不被允许的行动、活动和过程; WWcW_PLCJS_COM-PLC-技.术_网 •违反的后果。 ——可——编——程——控-制-器-技——术——门——户 WW.W_PLCJS_COM-PLC-技.术_网 脆弱性评估 WWW_PLCJS_COM-PLC-技.术_网 准备书面安全政策的一个重要方面是在完成书面政策前进行脆弱性评估。脆弱性评估,一是为了确定伴随着有关SCADA的IT基础建设中各方面的潜在风险,二是为了确定基础建设不同方面的优先权。通常地,这会以一个等级制的方式出现,进而确定优先级别来解决对安全方面的忧虑并制定出与脆弱性各方面相关联的相关资金投入的水平。 W1WW_P4LCJS_COM-PLC-技.术_网 举例来说,在一个典型的SCADA环境中,重点项目和相关等级如下: WWcW_PLCJS_COM-PLC-技.术_网 •经营商工作站的可操作度; WWW_PLC※JS_COM-PmLC-技.术_网 •实时数据的准确性; WWW_PLCJ-S_COM-PLC-技.术_网(可-编程控-制器技术-门户) •系统配置数据的保护; WWW_PLC※JS_COM-PLC-技.术_网(可编程控※制器技术门户) •业务网络的联网; P_L_C_技_术_网——可——编——程——控-制-器-技——术——门——户 •历史数据的可用性; W1WW_P4LCJS_COM-PLC-技.术_网 •临时使用者工作站的可用性。 WWW_PLCJS※COM-PLC-技×术_网(可编程控※制器技术门户) 在了解一个系统是怎样构架而成和对系统的威胁在哪里产生时,脆弱性评估也作为一个机制去找出漏洞或缺陷。 plcjs.技.术_网 要成功地完成一份脆弱性评估,需要对所有计算机和网络设备,连同软件和网络路由一起进行物理检查。一个清晰和准确的网络图应当被用作展示检查后基础结构的详细描述。 P.L.C.技.术.网——可编程控制器技术门户 确定等级和检查不同的系统组件之后,脆弱性的以下几个方面必须加以解决,因为它们涉及到每一个组成部分,作弄为评估过程的一部分: WW.W_PLCJS_COM-PLC-技.术_网 WW.W_PLC※JS_C,OM-PL,C-技.术_网 网络和操作环境安全 WWW_PLCJS@_COM%-PLC-技.术_网 •应用安全 P.L.C.技.术.网——可编程控制器技术门户 •入侵检测 P.L.C.技.术.网——可编程控制器技术门户 •SCADA网络物理接入的规则 WWW.PLCJS.COM——可编程控制器技术门户 在处理SCADA基础结构时,我们还应明白:与SCADA相关的IT安全性和着重于典型商业系统的IT安全性是既有相同点也有不同点的。例如,在一个商业系统环境中,访问服务器通常是重点;而在一个SCADA环境中,访问的重点是在控制台水平。这种差别不仅产生了可供替换的网络拓扑,提供必要的可用性,还对 SCADA系统的哪些成分会成为最高优先级别去防范安全隐患产生了一个不同的关注点。 WWW_PL※CJS_COM-PLC-技.术_网 深一层的安全措施 WW.W_PLC※JS_C,OM-PL,C-技.术_网 如前所述,SCADA网络曾经一度与其它网络分离,延长对系统的攻击需要对系统进行物理渗透。而当企业网络通过因特网或无线技术开始电子联系在一起时,网络攻击不再必须要通过物理访问。其中一个解决办法就是隔离SCADA网络。然而,对于重视预算的经营(要求远距离监测厂房和远程终端单元(RTU))来说,这不是一个可行的办法。因此,需要采取安全措施保护网络,还需要一些常见的安全机制应用于几乎所有的SCADA网络——带有任何广域网(WAN)形式的或者基于因特网接入要求的安全措施和安全机制都可以。每种方法的核心内容如下: WWW※PLCJS_COM-PL#C-技.术_网(可编※程控※制器技术门户) ——可——编——程——控-制-器-技——术——门——户 网络设计——保持简单 W1WW_P4LCJS_COM-PLC-技.术_网 简单的网络比复杂的、互联的网络风险更低。保持网络的简单,更重要的是,从一开始保持网络的有案可稽。 WWW_PLCJS※COM-PLC-技.术_网(可※编程控※制器技术门户) 确保网络安全的一个关键因素是连接点的数量。这些连接点应当尽可能地少。尽管防火墙已经保护来自因特网的访问,许多现有的控制系统已装有允许为调试的远程用户去访问系统的调制解调器。这些调制解调器往往直接连接到分站的控制器上。如果需要,接入点应当通过一个由密码保护的单一点,并且在该点上可完成用户登陆活动。 WW.W_PLCJS_COM-PLC-技.术_网 ——可——编——程——控-制-器-技——术——门——户 防火墙 WWW_PLCJS※COM-PLC-技×术_网(可编程控※制器技术门户) 防火墙是一套相关的程序,位于保护专用网络资源、隔离网外用户的网关服务器上。防火墙与路由器程序配合密切,审查每一个网络数据包,以决定是否转发到目的地。防火墙也包括代理服务器或者与代理服务器一同工作,代表工作站用户去产生网络请求。防火墙常常安装在一个专门指定的、与其余网络分离的计算机上,使得没有任何来袭要求能直接从专用网络上获得资源。 WWW_PLCJS@_COM%-PLC-技.术_网 在分组交换网络(如互联网)中,路由器是一个设备,或者在某些情况下,是一个电脑软件,它决定一个数据包应当转发的下一个网络点,使得数据包能到达它的目的地。路由器至少连接到两个网络上,并且基于它对已连接网络状态的现行理解决定在哪一个通道上发送数据包。路由器位于任何网关(一个网络连接上另一个网络的地方)中,包括因特网上的每个点上,路由器通常包含于网络交换机中,作为交换机的一部分。 WWW_PLCJS_COM-PLC-技.术_网 我们迫切需要在企业网络和因特网之间应用安全的防火墙。作为进入和离开企业网络的唯一通行点,防火墙可被有效地监测和保护。重要的是,要至少有一个隔离企业网络和不受企业支配的外部网络的防火墙和路由器。 WWW_PLCJS_COM-PLC-技.术_网 从更大的方面来说,控制系统需要受到保护,在SCADA网络中免受攻击。在企业网络和SCADA网络之间实施额外的防火墙可以达到这个目的,并且受到高度推崇。 WWW_PLCJ-S_COM-PLC-技.术_网(可-编程控-制器技术-门户)  WWW_P※LCJS_CO※M-PLC-技-.术_网 WWW_PLCJS@_COM%-PLC-技.术_网 WWW_PL※CJS_COM-PLC-技.术_网 用于SCADA网络的防火墙设计 WWW_PLCJS@_COM%-PLC-技.术_网 虚拟专用网络(VPN) plcjs.技.术_网 一个面临更复杂网络的主要安全问题是远程接入。VPN(虚拟专用网络,下略)是连接到远程SCADA网络的安全方法。通过VPN,所有的数据路径在一定程度上都是秘密的,只对有限的一组人(如供应商的雇员)开放。VPN是一个通过使用公共电缆连接网点构建而成的网络。举例来说,有一些系统允许使用因特网作为传输数据的媒介来创建网络,这些系统采用加密和其它安全措施来确保只有经过受权的用户接入网并且数据无法拦截。基于现有的公共网络基础设备并且采用数据加密技术和隧道技术,它提供了一个高水平的数据安全水平。通常VPN服务器会被安装作为防火墙的一部分,或者作为一个外部用户在获得SCADA网络接入权前进行认证的单独机器。 WWW_PLC※JS_COM-PmLC-技.术_网 WWW_PLC※JS_COM-PmLC-技.术_网 IP安全性(IPsec) WWW_PLC※JS_COM-PLC-技.术_网(可编程控※制器技术门户) IPsec(IP安全性,下略)是一套由因特网工程任务组(IETF)开发的协议,以支持IP层面上安全数据包交换。IPsec已被广泛使用来落实VPN。 WWW_PLCJS_COM-PLC-技.术_网 IPsec可部署在网络中,以提供计算机级的认证以及数据加密功能。IPsec可被用于在两个应用了高安全性L2TP/IPsec(双隧道协议与因特网协议安全)的远程网络之间创建一个VPN连接。 WWW_P※LCJS_CO※M-PLC-技-.术_网 IPsec支持两种加密方式:“运输”和“隧道”。“运输”模式只加密每个数据包的数据部分(载荷),将数据头束之高阁。更安全性的“隧道”模式对数据头和载荷都加密。接收方在IPsec对应设备上解密每个数据包。 WWW_P※LCJS_COM-PLC-)技.术_网 要让IPsec工作,发送和接收设备必须共用一个公共钥匙。这通过一个称为ISAKMP/Oakley(因特网安全协会和密匙管理协议/奥克利)的协议来完成,该协议允许接收者获得一个公共密匙和认证(发送者使用数码证书)。 plcjs.技.术_网 在挑选网络硬件(如路由器,交换机和网关)的过程中,重要的是,考虑其是否包含对IPSec的支持,以此作为部分的设备来实现安全VPN连接。 WWW_PL※CJS_COM-PLC-技.术_网 WW.W_PLCJS_COM-PLC-技.术_网 “非军事化区”(DMZ) WWW_PLCJS※COM-PLC-技×术_网(可编程控※制器技术门户) 非军事区(DMZ)是可信任网络(SCADA网络)和各企业网络或因特网之间的一个缓冲带,通过额外的防火墙和路由器分隔开来,它提供一个额外的安全层来防护网络攻击。使用“非军事缓冲区”正在成为用来隔离商务应用和SCADA网络的越来越常见的一种方法,是一个被高度推荐的额外安全措施。 WWW_P※LCJS_COM-PLC-)技.术_网 WWW_PLC※JS_COM-PLC-技.术_网(可编程控※制器技术门户)  P_L_C_技_术_网——可——编——程——控-制-器-技——术——门——户 WWW_P※LCJS_COM-PLC-)技.术_网 应用安全 WWW_PLCJ-S_COM-PLC-技.术_网(可-编程控-制器技术-门户) 除了保障网络安全,保障SCADA系统组件的接入安全将提供进一步的防护层。 WWW_PLCJS※COM-PLC-技×术_网(可编程控※制器技术门户) 认证是用来鉴别受权访问SCADA系统用户的一个软件过程,也是SCADA系统上确定访问权限和允许受权用户访问各自系统区域的一个过程。认证和授权是为单一控制点来确定并且只允许受权用户接入SCADA系统的机制,因此确保了对系统安全性的高层次控制。 ——可——编——程——控-制-器-技——术——门——户 要提供有效的认证,系统必须要求每一个用户输入一个唯一的用户名和密码。一个共享的用户名表明了在密码保护方面的失责和任何由那个用户完成的行为。 WWW_PLCJS@_COM%-PLC-技.术_网 当系统能确保个人的密码可保持时,用户名必须能够在系统里被创建、编辑和删除。此外,我们推荐密码老化应当得到实施。密码老化确保经营者以一个控制时间段(如每周、每月,等等)改变他们的密码。 WWW_P※LCJS_CO※M-PLC-技-.术_网 要提供认证,系统必须能够对控制系统各组件的访问进行管理。该系统不能带有“后门” ,以此来绕过指定在应用中的认证级别。 WWW_PLCJS@_COM%-PLC-技.术_网 附属于SCADA系统的关键数据必须安全地储存和传输。使用加密算法来储存关键数据(如密码)是十分重要的。同样,远程登录进程应当使用VPN或者加密术来在网络上传输用户名和密码。 WW.W_PLC※JS_C,OM-PL,C-技.术_网 关键数据(如用户名和密码)必须存留在一个安全的数据库,通过使用安全机制(如Windows认证和基于角色的安全),访问权限必须被监控和管理。越来越常见的方法是,让SCADA在Windows环境中运行,利用Windows Domain安全来维护用户资料。因为它在提供可接受的用户行动审计跟踪时加强安全性和管理,这是一个备受推荐的方式。 WWW_P※LCJS_CO※M-PLC-技-.术_网 WW.W_PLCJS_COM-PLC-技.术_网 审计跟踪所要建议的是,每隔一段时间进行和监测对关键活动的审认跟踪(如用户登录、修改系统运行参数或修改系统访问权限)。提高你SCADA应用的安全性可以使想控制你系统的外部黑客变得更加困难,但它不能防止内部破坏。在你SCADA系统关键区域上的定期跟踪和监测审计跟踪将有助找出可疑活动,并且事后允许必要的纠正行动。 WW.W_PLCJS_COM-PLC-技.术_网 WWW_PLCJS_COM-PLC-技.术_网 无线网络 WWW_PL※CJS_COM-PLC-技.术_网 擅自进入无线网络的两种最常见的方法是通过使用未经授权的无线终端设备(如笔记本或PDA)或通过克隆一个无线接入点。如果没有采取保证无线网络安全的措施,那么,这两种方法都可以提供完整的的无线网络接入。 WWW_PLCJS_COM-PLC-技.术_网 许多商业无线网络都可用,价格不等,复杂性和安全程度也不一样。当实施一个无线网络,几个标准安全措施可以减少黑客接入无线网络的机会。 WWcW_PLCJS_COM-PLC-技.术_网 经授权的客户端——无线网络中的接入点包括一个配置单,列出了所有授权客户端(允许接入到无线网络)的MAC地址。没有被列入的客户端不能接入到无线网络。 WWW_PLCJS@_COM%-PLC-技.术_网 无线网路识别码(SSID)——这是一个识别字符串,可以在你无线网络中所有客户端和接入点上进行配置。任何一个参与在无线网络中的客户端和接入点必须有着同配置的SSID。但是,SSID以可读文本字符串的形式在网络上传输,因此,一个单独的SSID是不足以保证无线网络的安全性。 P_L_C_技_术_网——可——编——程——控-制-器-技——术——门——户 有线等效协议(WEP)——所有客户端和接入点应该有一个静态可配置WEP。这是一个输入到所有客户端和接入点的40位、64位或128位加密字符串。若没有正确的 WEP字符串,就不能接入到该无线网络。SSID也是使用这个字符串加密。在大多数情况下,使用一个SSID和一个WEP提供了可靠的安全解决方案。 WWW_PLCJS@_COM%-PLC-技.术_网 802.1 X EAP(扩展认证协议)——WEP是最低级别的、面向无线客户端访问的安全建议。WEP的缺点是对网络字符串的管理。字符串可能会被破解,更新密匙是一个手动过程。EAP是一个相对较新的标准,可以动态改变密匙,同时提供内置的认证请求。当EAP认证在无线设备中可实现时,我们建议使用EAP。 WWW_PLCJS_COM-PLC-技.术_网 VPN (如上所述)的开发用于提供通过因特网流向企业内部网络的安全连接。VPN纯粹是通过开放网络(如因特网或无线网络)创建一个安全隧道。通过隧道传输的数据在客户端上被加密,然后在无线接入点中的一个VPN网关里得到解密和验证。VPN是一个为无线和有线网络提供安全保障的单一的解决方案,从而降低实施和维护成本。 WWW_PLC※JS_COM-PLC-技.术_网(可编程控※制器技术门户) P.L.C.技.术.网——可编程控制器技术门户 入侵检测 WWW_PLCJS※COM-PLC-技×术_网(可编程控※制器技术门户) 当要观察、认识和鉴别攻击签名(可在它们监测的通信和它们采集的记录文件中出现)时,防火墙和其它简单的现行可用边界设备可能会缺乏某种程度的情报。这一缺陷解释了在帮助维护网络安全性上,为什么入侵检测系统(IDS)会变得越来越重要。 WWW_PL※CJS_COM-PLC-技.术_网 扼要来说,入侵检测系统(IDS)是一种专门工具,用于读取和解读来自路由器、防火墙、服务器和其它网络设备的日志文件内容。此外,入侵检测系统(IDS)往往会存储一个已知攻击签名数据库,对它识别在日志文件(IDS对那些签名的监控)里的活动、通信或行为模式进行比较。有很多种IDS监控的方式: WWW_P※LCJS_CO※M-PLC-技-.术_网 基于网络的IDS特征——基于网络的IDS用少数适中的网点或设备监控整个大网络,并在网络上施加很小的开销。 WW.W_PLC※JS_C,OM-PL,C-技.术_网 基于主机的IDS特征——基于主机的IDS在它监控(具有很高的细节)的主机上分析活动。它往往可以决定哪里引起程序员和/或用户从事可疑活动。 ——可——编——程——控-制-器-技——术——门——户 基于应用的IDS特征——基于应用的IDS集中发生在一个特点的应用中。它们往往通过分析应用的日志文件来追踪攻击,并且通常可以找出许多类型的攻击和可疑活动。 P_L_C_技_术_网——可——编——程——控-制-器-技——术——门——户 在实践中,大多数公用事业公司利用相结合的网络、主机和/或基于应用的IDS系统来检测网络活动,同时还更密切地监测关键主机和应用。 WW.W_PLC※JS_C,OM-PL,C-技.术_网 WWW_P※LCJS_COM-PLC-)技.术_网 冗余控制中心 WWW_PLCJS※COM-PLC-技.术_网(可※编程控※制器技术门户) 为了物理灾后恢复、IT入侵和隔离的目的,大部分公用事业公司现在采用至少结合了一个场外控制中心的SCADA解决方案。现在,在一些公用事业部门这是强制性的。作为IT基础建设的整体安全评估的一部分,这一问题应该被认真的考虑。为了使冗余场外中心有效地运作,下列项目应该作为整体架构要求的一部分纳入考虑之中: WW.W_PLC※JS_C,OM-PL,C-技.术_网 •所有基于控制器通信的自动故障; P_L_C_技_术_网——可——编——程——控-制-器-技——术——门——户 •每个配置于系统里的服务器之间的全面历史数据复制。 WW.W_PLCJS_COM-PLC-技.术_网  WWW_PLCJ-S_COM-PLC-技.术_网(可-编程控-制器技术-门户) WWW_P※LCJS_COM-PLC-)技.术_网 ——可——编——程——控-制-器-技——术——门——户 额外资源 WWW.PLCJS.COM——可编程控制器技术门户 这次讨论是打算作为对综合SCADA网络保护安全措施的一个概述。这绝不是全面的或者拟作为网络安全的唯一来源。下面列出一些机构,他们公布当前的标准和安全措施,可以帮助你的安全规划。 WWW※PLCJS_COM-PL#C-技.术_网(可编※程控※制器技术门户) •仪器仪表,系统和自动化协会(ISA) WWW.PLCJS.COM——可编程控制器技术门户 •国家标准与技术研究院(NIST) WW.W_PLC※JS_C,OM-PL,C-技.术_网 •北美电力可靠性协会(NERC) W1WW_P4LCJS_COM-PLC-技.术_网 •美国能源部(DOE) WW.W_PLC※JS_C,OM-PL,C-技.术_网 •美国国土安全部 WWW_PLCJS※COM-PLC-技.术_网(可※编程控※制器技术门户) •桑迪亚国家实验室——SCADA安全研究中心 P_L_C_技_术_网——可——编——程——控-制-器-技——术——门——户 P_L_C_技_术_网——可——编——程——控-制-器-技——术——门——户 关于作者 P_L_C_技_术_网——可——编——程——控-制-器-技——术——门——户 Scott Wooldridge,机电工程学位,MBA ——可——编——程——控-制-器-技——术——门——户 在向各种工业、工艺、食品和采矿等客户提供生产改进工程、信息技术、工程管理及顾问服务方面,他有超过15年的经验。其客户包括:Rio Tinto、BHP Billiton、ALCOA、PG & E、Mitsubishi、Caterpillar和GM。 WWW_P※LCJS_COM-PLC-)技.术_网 Citect 是一家全球领先的工业自动化和信息管理集团。它的CitectSCADA、Plant2Business软件和工业信息管理(IIM)、分析模块都辅以专业的服务、客户支持和培训。这些解决方案由实力强大的合作伙伴项目支持,销售到许多行业,包括采矿业、金属和矿物业、食物(食品)饮料业、制造业、制药业、水设施、开然气管道和电力输送。Citect的总部设在澳大利亚的悉尼,在澳大利亚,美国,欧洲,中国和非洲拥有17 家办事处,其产品分配到全世界的50多个国家。如需进一步资料,访问www.citect.com WWW_PLCJ-S_COM-PLC-技.术_网(可-编程控-制器技术-门户) WWW※PLCJS_COM-PL#C-技.术_网(可编※程控※制器技术门户) 来源: WWcW_PLCJS_COM-PLC-技.术_网 •仪器仪表,系统和自动化协会(ISA),2004,《整合电子安全系统到制造和控制系统环境中》 WWW_PLCJ-S_COM-PLC-技.术_网(可-编程控-制器技术-门户) •北美电力可靠性协会(NERC),2004,《执行计划——紧急行动网络安全标准的更新》 WWW_PLC※JS_COM-PLC-技.术_网(可编程控※制器技术门户) 摘自中国工控网 P.L.C.技.术.网——可编程控制器技术门户 |

上一篇: 科威嵌入式PLC与三菱变频器FR-E500通信下一篇: 关于安装现场总线安全系统的建议

评论内容

载入中...

载入中...

P

L

C

技

术

网

|

可

编

程

控

制

器

技

术

门

户

|

十

万

P

L

C

工

程

师

的

共

同

选

择

!

L

C

技

术

网

|

可

编

程

控

制

器

技

术

门

户

|

十

万

P

L

C

工

程

师

的

共

同

选

择

!

·最新招聘信息

·最新求职信息

·推荐产品

·推荐厂商

·栏目热门排行

·站内热门排行